I.

Teori Dasar

Serangan DoS (denial-of-service attacks) adalah

jenis serangan terhadap sebuah komputer atau server di dalam jaringan internet dengan cara

menghabiskan sumber (resource)

yang dimiliki oleh komputer tersebut sampai komputer tersebut tidak dapat

menjalankan fungsinya dengan benar sehingga secara tidak langsung mencegah

pengguna lain untuk memperoleh akses layanan dari komputer yang diserang

tersebut.

Dalam sebuah

serangan Denial of Service, si

penyerang akan mencoba untuk mencegah akses seorang pengguna terhadap sistem

atau jaringan dengan menggunakan beberapa cara, yakni sebagai berikut:

·

Membanjiri lalu

lintas jaringan dengan banyak data sehingga lalu lintas jaringan yang datang

dari pengguna yang terdaftar menjadi tidak dapat masuk ke dalam sistem

jaringan. Teknik ini disebut sebagai traffic

flooding.

·

Membanjiri

jaringan dengan banyak request terhadap sebuah layanan jaringan yang disedakan

oleh sebuah host sehingga request yang datang dari pengguna terdaftar tidak

dapat dilayani oleh layanan tersebut. Teknik ini disebut sebagai request flooding.

·

Mengganggu

komunikasi antara sebuah host dan kliennya yang terdaftar dengan menggunakan

banyak cara, termasuk dengan mengubah informasi konfigurasi sistem atau bahkan

perusakan fisik terhadap komponen dan server.

Bentuk serangan Denial of Service awal adalah serangan SYN Flooding Attack, yang pertama kali muncul pada tahun 1996 dan mengeksploitasi terhadap kelemahan yang terdapat

di dalam protokol Transmission Control Protocol (TCP). SYN flooding attack adalah istilah teknologi

informasi

dalam bahasa

Inggris

yang mengacu kepada salah satu jenis serangan Denial-of-service yang menggunakan paket-paket SYN.

Paket-paket SYN adalah salah satu

jenis paket dalam protokol Transmission Control Protocol yang dapat digunakan

untuk membuat koneksi antara dua host dan dikirimkan oleh host yang hendak

membuat koneksi, sebagai langkah pertama pembuatan koneksi dalam proses "TCP Three-way Handshake". Dalam

sebuah serangan SYN Flooding,

si penyerang akan mengirimkan paket-paket SYN ke dalam port-port

yang sedang berada dalam keadaan "Listening"

yang berada dalam host target.

Normalnya, paket-paket SYN yang dikirimkan berisi alamat sumber yang

menunjukkan sistem aktual, tetapi paket-paket SYN dalam serangan ini didesain

sedemikian rupa, sehingga paket-paket tersebut memiliki alamat sumber yang

tidak menunjukkan sistem aktual.

Ketika target menerima paket SYN

yang telah dimodifikasi tersebut, target akan merespons dengan sebuah paket

SYN/ACK yang ditujukan kepada alamat yang tercantum di dalam SYN Packet yang ia terima (yang

berarti sistem tersebut tidak ada secara aktual), dan kemudian akan menunggu

paket Acknowledgment

(ACK) sebagai balasan untuk melengkapi proses

pembuatan koneksi. Tetapi, karena alamat sumber dalam paket SYN yang dikirimkan

oleh penyerang tidaklah valid, paket ACK tidak akan pernah datang ke target,

dan port yang menjadi target serangan akan menunggu hingga waktu pembuatan

koneksi "kadaluwarsa" atau timed-out.

Jika sebuah port yang listening tersebut menerima banyak paket-paket SYN, maka

port tersebut akan meresponsnya dengan paket SYN/ACK sesuai dengan jumlah paket

SYN yang ia dapat menampungnya di dalam buffer

yang dialokasikan oleh sistem

operasi.

II.

Hasil Percobaan

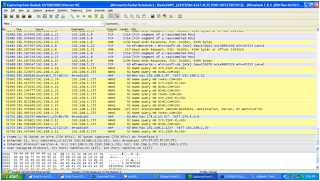

Pada

bagian IP, source IP diisikan 100.100.100.100 dengan port 123 kemudian

destination IP diisikan ip komputer cient dengan port 80. Setelah itu pada tab

TCP klik SYN flag dan kemudian tekan send lalu jalankan wireshark.

Gambar

dibawah ini adalah hasil dari percobaan tadi ip spoofed terlihat yaitu

100.100.100.100

I.

Kesimpulan

nih ane kasih link download dokumennya: http://www.ziddu.com/download/21336501/TUGASMODUL9arif.docx.html

No comments:

Post a Comment